Распределённые ddos-атаки: чем одолеть лавину?

Это несомненно одно из громаднейших зол Интернета. Не смотря на то, что в исполнении DDoS-атаки смогут быть не через чур стремительными и не через чур лёгким занятием, последствия — тяжёлые, а основное, от них весьма сложно отбиться.

Принято вычислять, что надёжных средств защиты до тех пор пока нет…

…Но, попытки создать таковые не прекращаются. Нам удалось отыскать одно готовое технологическое ответ, и узреть громкое заявление Intel о том, что они запатентовали разработку защиты от DDoS-атак.

И решили разобраться.

Эта сокращение расшифровывается как «распределённая атака, приводящая к отказу в доступе».

Сущность такой пребывает в том, что хакер заставляет много компьютерных совокупностей слать нескончаемые «мусорные» запросы одному либо нескольким серверам, тем самым вызывая их отказ — и перегрузку в доступе.

Для этого преступник внедряет в как вероятно большее количество компьютеров вредоносные программы.

Они смогут не делать никаких функций и не причинять никакого ущерба до тех пор, пока не будут «разбужены» самим хакером, — либо до какого-либо определённого, заданного заблаговременно, момента времени.

Вот и представьте себе: пара тысяч этих троянов «просыпаются» и заставляют компьютеры всегда слать тщетные пакеты данных по одному и тому же адресу. Для сервера это кроме того не ковровая бомбардировка, это кроме того не расстрел из сотни крупнокалиберных пулемётов.

Это сравнимо, разве что с направленным ядерным взрывом.

Жертвами таких «взрывов» падали в 2000 году широко узнаваемые ресурсы аккумуляторная.com, Яху!, eBay — и ещё последовательность сверхпопулярных сайтов.

В октябре 2002 года случилась атака на корневые серверы Интернета — семь из тринадцати были временно недоступными.

21 февраля 2003 года случилось DDoS-нападение на LiveJournal.com. Сервис два дня был то недоступен вовсе, то трудился кое-как, с пятого на десятое.

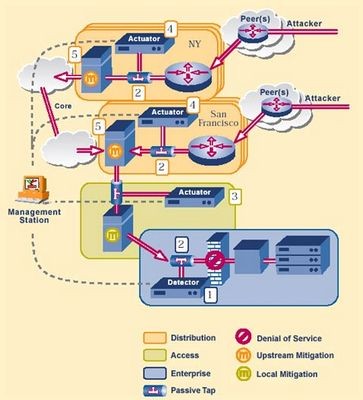

…А Reactive Networks предлагает установить пара вот таких вот устройств на главных узлах сети.

Вопрос, для чего кому-то необходимо творить такие безобразия — риторический. Это также самое, что и написание вирусов (о том, кто этим занимается, мы уже писали).

В интервью «Мембране» хакер Nostalg1c объявил, что взломать чей-то сервер — это отменный метод отомстить.

Но при с «глобальными» DDoS-атаками — это легко демонстрация глупой силы. Из тех же побуждений деревенские лентяи бьют стёкла в электричках — пойманные за шиворот, они только тупо радуются и на вопрос «для чего?» вразумительного ответа не дают.

Основная неприятность до тех пор пока в том, что не существует несложной и надёжной защиты от таких атак. Возможно уязвим любой сервер.

Если он не защищён никак, то и в следствии не через чур массированной атаки он с перепугу упадёт в обморок.

В итоге, взлом кроме того самой замечательнейшей совокупности, талантливой обрабатывать много запросов — это дело техники, а правильнее, вопрос количества компьютеров, на каковые подсажены трояны.

Основная неприятность — это защита.

Запрещено, но, заявить, что с DDoS-атакой нереально совладать. Самое действенное — это поставит брандмауэр (он же Firewall), позакрывать все лишние порты и не пропускать никаких транзакций, не считая как с тех портов и приложений, каковые администратор прописал заблаговременно.

Но подобный изоляционизм далеко не всех устраивает.

Возможно вручную блокировать источники мусорного трафика — но в случае если таких источников пара тысяч, это чуть ли окажет помощь.

Попытки автоматизировать данный процесс предпринимаются уже достаточно давно. Кроме того выпущены кое-какие специальные ответы, к примеру FloodGuard (производитель — Reactive Networks).

FloodGuard — это то, что именуется программно-аппаратный комплекс. Достаточно большая и увесистая, нужно сообщить, вещь: 4 см в высоту, 44,7 — в ширину, 68,6 — в длину.

Весит практически 16 кг.

Принцип работы данной совокупности выглядит приблизительно так.

На брандмауэрах, маршрутизаторах и свитчах находятся детекторы, каковые неизменно мониторят трафик и создают его «профиль» (либо «маску»), исходя из таких черт, как количество пакетов данных, их тип, источник, направление и без того потом.

Соответственно, при происхождения каких-то аномалий, детектор срочно поднимает по тревоге аккуратные модули (actuators), отправляя им данные об этих странностях, об источнике атаки, количествах паразитного трафика и типах отправляемых пакетов.

Аккуратные модули, размещённые в различных сегментах сети на маршрутизаторах, кроме этого всегда отслеживают трафик, и получив информацию о появлении паразитных пакетов, начинают отыскивать их в тех данных, каковые проходят через них.

В случае если паразитные пакеты обнаруживаются, аккуратный модуль срочно отправляет сигнал тревоги прошлому по ходу трафика модулю вместе с рекомендациями по активизации фильтров на соответствующих маршрутизаторах.

Так, лавине «мусорных» данных возводится восходящий заслон, причём блокируется не всё без исключение, в частности вредоносный трафик. Заслон может возводиться в автоматическом режиме, но существует возможность ручной настройки.

Схема работы совокупности FloodGuard.

Сейчас — что предлагает Intel?

Запатентованная инженерами Дэвидом Патзолу (David Putzolu) и Тоддом Андерсоном (Todd Anderson) совокупность подразумевает модификацию самих маршрутизаторов так, дабы они машинально реагировали на сигнал тревоги со стороны атакованного компьютера.

Более того, в патентной заявке Патзолу и Андерсон похваляются тем, что их совокупность взлому подлежать не будет — испытывая судьбу, как выразился издание New Scientist.

Предполагается, что сигнал тревоги будет содержать копию вредоносного пакета. Маршрутизаторы срочно создают его профиль (маску) и отсекают все похожие сообщения.

В случае если обнаружится, что вредоносное сообщение обходит возведённый барьер, то сигнал тревоги изменяется и барьер подстраивается так, дабы наглухо заблокировать паразитный трафик.

Ну, а дабы злобные хакеры не пробовали одурачить компьютеры и вынудить их блокировать «законный» трафик, маршрутизатор и атакованный компьютер должны идентифицировать друг друга посредством «цифровых сертификатов» наподобие тех, что употребляются для обеспечения безопасности денежных транзакций через Интернет.

Преступник заставляет подчинённые компьютеры слать «мусорные» сообщения.

Чем больше уязвимых компьютеров атакуют, тем выше возможность «победы» хакера.

Иными словами, нынешнее предложение Intel очень сходно в технологическом замысле с тем, что предлагает — причём уже два года — Reactive Networks.

Легко Intel предлагает производить маршрутизаторы нового поколения (разумеется, с security-начинкой от Intel), каковые сами будут обнаруживать и блокировать вредоносный трафик, а Reactive Networks уже реализовывает «софтово-металлический» комплекс, что сам преобразовывается в многоголового «цензора». Либо «цербера».